| Pré. | Proc. |

Ajouter une définition de port

Comme mentionné dans la rubrique Configuration des ports , lors de la configuration du Pro Cloud Server vous devez définir au moins un port sur lequel le Pro Cloud Server doit écouter. Au départ, le Pro Cloud Server est fourni avec un port HTTP (804) et un port HTTPS (805).

Note : le port HTTPS par défaut ne fonctionnera pas tant qu'un certificat de serveur n'aura pas été installé comme décrit dans la section Certificats SSL .

Pour ajouter une nouvelle définition de port :

- Ouvrez le Client de configuration Pro Cloud Server - Application .

- Sélectionnez l'onglet « Ports ».

- Cliquez sur le bouton Ajouter.

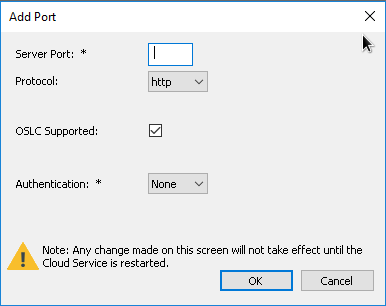

- La dialogue « Ajouter un port TCP » s'affiche. En vous référant au tableau Ajouter un port TCP , saisissez les détails du port, puis cliquez sur le bouton OK .

- Confirmez que Paramètres du pare-feu de la machine permettront aux clients de se connecter.

- Redémarrez le service Windows Pro Cloud Server pour que les modifications prennent effet.

Ajouter un port TCP

Champ |

Description |

Voir aussi |

|---|---|---|

|

Port du serveur |

Entrez un numéro de port valide. Chaque port défini doit être unique et ne doit être utilisé par aucun autre service ou application sur la machine actuelle. Le port HTTP standard (80) et le port HTTPS (443) ne sont pas différents ; s'ils sont disponibles, le Pro Cloud Server peut être configuré pour les utiliser. Vous pouvez utiliser le moniteur de ressources Windows (accessible via une icône dans l'onglet « Ports » du client de configuration) pour vérifier quels ports sont déjà utilisés. Note sur le pare-feu : lorsque vous modifiez ou ajoutez un nouveau port, vérifiez que les demandes entrantes sont autorisées par les paramètres du pare-feu au niveau de la machine locale et du réseau. Note sur Wine : lorsque le service est exécuté sur Wine, vous ne devez pas utiliser les ports privilégiés (ceux inférieurs à 1024) ; sous Wine, la plupart des applications ne peuvent écouter que sur les ports supérieurs à 1024. |

|

|

Protocole |

Sélectionnez le protocole sur lequel le port sera configuré. Les options sont les suivantes :

Note : TLS 1.3 est le dernier, il a été défini en août 2018. TLS 1.2 a été défini en août 2008, TLS 1.1 en avril 2006, TLS 1.0 en janvier 1999 et SSL 3.0 en 1996. SSL 3.0 a été déconseillé en juin 2015 et TLS 1.1 et 1.0 sont pour la plupart déconseillés depuis mars 2020. Par conséquent, par défaut, PCS n'activera que TLS 1.3 et 1.2. Important : pour que HTTPS soit configuré correctement, un fichier nommé server.pem doit également exister dans le même répertoire que le fichier de configuration et il doit contenir une clé privée/un certificat valide. Pour plus d'informations, consultez la rubrique Utilisation de HTTPS (SSL) . |

Utilisation de HTTPS (SSL) |

|

Prise en charge par OSLC |

Activez cette option pour autoriser l'accès OSLC aux modèles. Note : WebEA utilise OSLC ; si vous souhaitez accéder aux modèles via WebEA , cette option doit être activée |

|

|

Authentification |

Sélectionnez le type d'authentification qui sera requis pour ce port :

|

Note sur l'authentification SSO ( Windows Actif Directory ou OpenID)

Par défaut, l'option « Authentification Modèle » est activée sur le port HTTPS. Lors d'une connexion à l'aide de l'authentification SSO (authentification de domaine Windows Actif Directory ou OpenID), cela signifie que l'utilisateur est authentifié par le Pro Cloud Server et non par le client Enterprise Architect .

Pour que cela fonctionne, le service Pro Cloud Server doit avoir accès au fournisseur d'authentification :

- Authentification Windows : le service doit avoir accès et autorisations au contrôleur de domaine. Par défaut, le service s'exécute en tant que système local, qui héritera des autorisations de l'utilisateur connecté. Si l'utilisateur connecté est membre du domaine, il aura accès par défaut, mais dans des environnements de domaine plus restrictifs, il peut être nécessaire de configurer le service pour qu'il exécuter en tant que membre du domaine et non en tant que système local.

- OpenID : pour qu'OpenID fonctionne, il faut un accès Internet aux URL du fournisseur OpenID utilisées pour l'authentification. S'il existe une connexion proxy, celle-ci doit être définie pour le compte qui exécute le service Pro Cloud Server . Par défaut, il s'agit du système local. La configuration du proxy via les options Internet n'est donc pas suffisante et doit être définie sur une ligne de commande élevée à l'aide de commandes telles que : netsh winhttp set proxy 10.0.0.1:8080

Configuration manuelle des ports

En option, les ports peuvent également être configurés en modifiant directement le fichier de configuration du Pro Cloud Server (SSProCloud.config). Cela permet d'effectuer certains paramètres supplémentaires, qui ne sont pas disponibles dans le client de configuration Pro Cloud . Un redémarrage manuel du service Windows Pro Cloud Server sera toujours nécessaire avant que les paramètres ajustés manuellement ne prennent effet.

La définition d'un port est indiquée dans le fichier de configuration, avec des parenthèses ouvrantes et fermantes, chacune sur sa propre ligne sans aucun espace de début. À l'intérieur des parenthèses se trouvent un certain nombre d'options de support qui contrôlent et limitent la manière dont le port peut être utilisé. Toutes les options, à l'exception de SERVER_PORT, sont facultatives.

(

PORT_SERVEUR=804

REQUIRE_SSL=0

OSLC_SUPPORT=1

MODEL_AUTHENTIFICATION=

GLOBAL_AUTHENTICATION=modèle utilisateur

EA_CONSTRUCTION_MINIMUM=

EA_CONSTRUCTION_MAXIMALE=

SSL_PROTOCOLS=SSLv3 | TLSv1 | TLSv1_1 | TLSv1_2 | TLSv1_3

)

Paramètres expliqués

Paramètre |

Description |

|---|---|

|

PORT_SERVEUR |

Cette option attend une valeur numérique (nombre entier) qui définit un numéro de port ; il n'y a pas valeur par défaut. Par exemple, SERVER_PORT=804 indique que le service Pro Cloud Server écoutera les connexions HTTP sur le port 804. Chaque port défini doit être unique et ne doit être utilisé par aucun autre service ou application sur la machine actuelle. Le port HTTP standard (80) et le port HTTPS (443) ne sont pas différents. S'ils sont disponibles, le Pro Cloud Server peut être configuré pour les utiliser. Note sur le pare-feu : lorsque vous modifiez ou ajoutez un nouveau port, vérifiez que les requêtes entrantes sont autorisées par les paramètres du pare-feu au niveau de la machine locale et du réseau. Note sur Wine : lorsque le service est exécuté sur Wine, vous ne devez pas utiliser les ports privilégiés, c'est-à-dire ceux inférieurs à 1024 ; sous Wine, la plupart des applications ne peuvent écouter que sur les ports supérieurs à 1024 |

|

REQUIRE_SSL |

Cette option attend une valeur de 0 ou 1 ; la valeur par défaut est 0. Une valeur de 1 imposera l'utilisation de SSL sur le port actuel ; c'est-à-dire que toutes les connexions doivent être effectuées à l'aide de HTTPS, ce qui est utile lorsque les connexions doivent être exposées sur des réseaux publics. Pour que le Pro Cloud Server puisse configurer correctement les ports avec REQUIRE_SSL=1, un fichier appelé server.pem doit exister dans le même répertoire que le fichier de configuration et contenir une clé privée/un certificat valide. Pour plus de détails sur server.pem, consultez la section précédente Certificats SSL . |

|

PROTOCOLES SSL |

Cette option est une liste délimitée par des barres verticales des versions de protocole TLS/SSL acceptées par le port. Si elle est omise, la valeur par défaut TLSv1_2 | TLSv1_3 est supposée. Les valeurs valides sont « SSLv3 », « TLSv1 », « TLSv1_1 », « TLSv1_2 », « TLSv1_3 ». Par exemple, si un port devait accepter les versions TLS 1.1, 1.2 et 1.3, une entrée devrait être : SSL_PROTOCOLS=TLSv1_1 | TLSv1_2 | TLSv1_3 |

|

SUPPORT OSLC |

Cette option attend une valeur de 0 ou 1. La valeur par défaut est 1. Une valeur de 1 définit que les connexions qui utilisent le port actuel pourront effectuer des requêtes à l'aide de la norme « Open Services for Lifecycle Collaboration ». Ce point est abordé plus en détail dans la rubrique d'aide OSLC Gestion des Exigences . |

|

AUTHENTIFICATION DU MODELE |

Cette option attend une valeur de 0 ou 1. La valeur par défaut est 0. En définissant cette option sur 1 , toutes les connexions de modèle qui utilisent le port actuel seront obligées de demander une autorisation HTTP à l'aide de la sécurité utilisateur définie dans le référentiel Enterprise Architect auquel elles se connectent. Les mots de passe doivent être attribués explicitement et individuellement dans ce référentiel à l'aide de la procédure de gestion des utilisateurs . Le mot de passe administrateur par défaut et tous les mots de passe importés depuis Windows Actif Directory ne fonctionneront pas. Note que si vous n'utilisez pas HTTPS/SSL pour vous connecter, les noms d'utilisateur et les mots de passe seront envoyés en texte brut. Si la sécurité n'est pas activée pour le référentiel/modèle, l'utilisateur n'est pas invité à saisir un mot de passe. Cette option est mutuellement exclusive avec GLOBAL_AUTHENTICATION . |

|

AUTHENTIFICATION_GLOBALE |

Cette option attend l'alias d'un gestionnaire de base de données défini, ou vide, la valeur par défaut est vide. En définissant cette option, un référentiel Enterprise Architect unique avec sécurité activée peut être utilisé pour fournir le profil de sécurité à toutes les connexions ouvertes avec le port actuel. Cela est utile si vous souhaitez exposer plusieurs référentiels/modèles mais gérer uniquement une liste d'utilisateurs. Les mots de passe doivent être attribués explicitement et individuellement dans le modèle global à l'aide de la procédure de gestion des utilisateurs . Le mot de passe administrateur par défaut et tous les mots de passe importés depuis Windows Actif Directory ne fonctionneront pas. Cette option est mutuellement exclusive avec MODEL_AUTHENTICATION . |

|

EA_CONSTRUCTION_MINIMUM |

Cette option attend une valeur numérique qui représente la version minimale Enterprise Architect pouvant se connecter aux modèles utilisant ce port. La valeur par défaut est indéfinie, ce qui implique que toutes les versions sont autorisées. |

|

EA_CONSTRUCTION_MAXIMALE |

Cette option attend une valeur numérique qui représente la version maximale Enterprise Architect pouvant se connecter aux modèles utilisant ce port. La valeur par défaut est indéfinie, ce qui implique que toutes les versions sont autorisées. |

|

MODELE_PAR_DEFAUT |

Cette option a été supprimée dans Pro Cloud Server 4.1.40 ; les versions antérieures auraient pu utiliser cette valeur pour limiter toutes les connexions sur le port actuel à un seul référentiel. Cependant, la plupart des clients qui ont tenté d'utiliser ce paramètre l'ont trouvé déroutant et son utilisation a tendance à provoquer des problèmes de configuration. La décision a donc été prise de le supprimer de l'interface. |