|

|

|

|

|

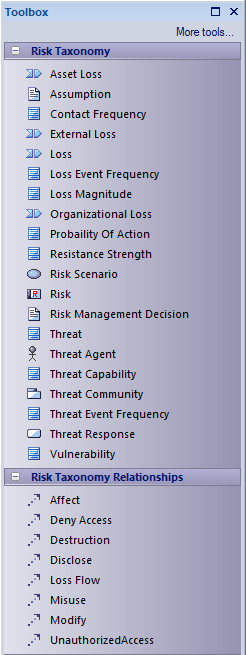

Définit la perte d'un actif pour l'organisation (en termes de valeur /passif et de volume des actifs).

Valeur Étiquetés

- Responsabilité/Valeur

- Le volume

- Coût - La valeur intrinsèque de l'actif

- Criticité – Très élevée (VH), Élevée (H), Modérée (M), Faible (L), Très faible (VL)

- Facteur de perte

- LossForm – Productivité, réponse, remplacements, amendes et jugements, avantage concurrentiel, réputation

- LossType – Primaire, Secondaire

- Sensibilité

- Embarras/ Réputation - Les informations fournissent des preuves d'une gestion incompétente, criminelle ou contraire à l'éthique ; note qu'il s'agit d'une atteinte à la réputation résultant de la nature de l'information elle-même, par opposition à une atteinte à la réputation qui pourrait survenir lorsqu'un événement de perte se produit

- Avantage concurrentiel - L'information fournit un avantage concurrentiel (tel que des stratégies clés ou des secrets commerciaux); des catégories de sensibilité, c'est la seule où la sensibilité représente la valeur - dans tous les autres cas, la sensibilité représente le passif

- Juridique Réglementaire - L'organisation est tenue par la loi de protéger les informations

- Général - La divulgation des informations entraîne une certaine forme de perte

|

|

|

|

Saisit les hypothèses formulées dans l'analyse des risques.

Valeur Étiquetés

|

|

|

|

La fréquence probable, dans un délai donné, avec laquelle un agent menaçant entrera en contact avec un actif.

Valeur Étiquetés

- ConfidenceLevel - Couramment exprimé en pourcentage

- Valeur probable maximale

- Valeur probable minimale

- Type

- Aléatoire - L'agent de menace « tombe sur » l'actif au cours d'une activité non ciblée ou non dirigée

- Régulier - Le contact se produit en raison des actions régulières de l'agent de la menace

- Intentionnel - L'agent de menace recherche des cibles spécifiques

|

|

|

|

Capture les facteurs de perte externes.

Valeur Étiquetés

- Facteurs - Détection d'événements, juridique et réglementaire, concurrents, médias, autres parties prenantes

- Coût

- Criticité – Très élevée (VH), Élevée (H), Modérée (M), Faible (L), Très faible (VL)

- Facteur de perte

- LossForm – Productivité, réponse, remplacements, amendes et jugements, avantage concurrentiel, réputation

- LossType – Primaire, Secondaire

- Sensibilité –

- Embarras/ Réputation - Les informations fournissent des preuves d'une gestion incompétente, criminelle ou contraire à l'éthique ; note qu'il s'agit d'une atteinte à la réputation résultant de la nature de l'information elle-même, par opposition à une atteinte à la réputation qui peut survenir lorsqu'un événement de perte se produit

- Avantage concurrentiel - L'information fournit un avantage concurrentiel (tel que des stratégies clés ou des secrets commerciaux); des catégories de sensibilité, c'est la seule où la sensibilité représente la valeur - dans tous les autres cas, la sensibilité représente le passif

- Juridique Réglementaire - L'organisation est tenue par la loi de protéger les informations

- Général - La divulgation des informations entraîne une certaine forme de perte

|

|

|

|

Capture les pertes qu'une menace peut entraîner.

Valeur Étiquetés

- Coût

- Criticité – Très élevée (VH), Élevée (H), Modérée (M), Faible (L), Très faible (VL)

- Facteur de perte

- LossForm – Productivité, réponse, remplacements, amendes et jugements, avantage concurrentiel, réputation

- LossType – Primaire, Secondaire

- Sensibilité

- Embarras/ Réputation - Les informations fournissent des preuves d'une gestion incompétente, criminelle ou contraire à l'éthique ; note qu'il s'agit d'une atteinte à la réputation résultant de la nature de l'information elle-même, par opposition à une atteinte à la réputation qui pourrait survenir lorsqu'un événement de perte se produit

- Avantage concurrentiel - L'information fournit un avantage concurrentiel (tel que des stratégies clés ou des secrets commerciaux); des catégories de sensibilité, c'est la seule où la sensibilité représente la valeur - dans tous les autres cas, la sensibilité représente le passif

- Juridique Réglementaire - L'organisation est tenue par la loi de protéger les informations

- Général - La divulgation des informations entraîne une certaine forme de perte

|

|

|

|

La fréquence probable, dans un laps de temps donné, qu'un agent menaçant infligera des dommages à un actif.

Valeur Étiquetés

- Type de perte

- ProbableFrequency - La Probabilité est toujours basée sur une période (l'événement X a 10 % de chances de se produire au cours de la prochaine Y)

- Évaluation - Très élevée (VH), Élevée (H), Modérée (M), Faible (L), Très faible (VL)

- Période de temps

|

|

|

|

L'ampleur probable de la perte résultant d'un événement générateur de perte.

Valeur Étiquetés

- Type de perte

- Évaluation - Sévère (SV), Élevée (H), Significative (Sg), Modérée (M), Faible (L), Très Faible (VL)

|

|

|

|

Capture la perte pour l'organisation.

Valeur Étiquetés

- Facteurs - Timing, Due Diligence, Réponse, Détection

- Coût - La valeur intrinsèque de l'actif

- Criticité – Très élevée (VH), Élevée (H), Modérée (M), Faible (L), Très faible (VL)

- Facteur de perte

- Formulaire de perte

- Productivité - La réduction de la capacité d'une organisation à générer sa principale proposition de valeur

- Réponse - Dépenses associées à la gestion d'un sinistre (telles que les heures-personnes internes ou externes, les dépenses logistiques, la défense juridique et les dépenses de relations publiques)

- Remplacement - La dépense en capital associée au remplacement des actifs perdus ou endommagés

- Amendes et jugements - Actions légales ou réglementaires imposées contre une organisation

- Avantage concurrentiel - Pertes associées à une position concurrentielle réduite

- Réputation - Pertes associées à la perception d'une partie prenante externe que la proposition de valeur d'une organisation est diminuée

- LossType – Primaire, Secondaire

- Sensibilité

- Embarras/ Réputation - Les informations fournissent des preuves d'une gestion incompétente, criminelle ou contraire à l'éthique ; note qu'il s'agit d'une atteinte à la réputation résultant de la nature de l'information elle-même, par opposition à une atteinte à la réputation qui pourrait survenir lorsqu'un événement de perte se produit

- Avantage concurrentiel - L'information fournit un avantage concurrentiel (tel que des stratégies clés ou des secrets commerciaux); des catégories de sensibilité, c'est la seule où la sensibilité représente la valeur - dans tous les autres cas, la sensibilité représente le passif

- Juridique Réglementaire - L'organisation est tenue par la loi de protéger les informations

- Général - La divulgation des informations entraîne une certaine forme de perte

|

|

|

|

Probabilité qu'un agent menaçant agisse contre un actif une fois le contact survenu.

Valeur Étiquetés

- ConfidenceLevel - Couramment exprimé en pourcentage

- LevelOfEffort - Très élevé (VH), élevé (H), modéré (M), faible (L), très faible (VL)

- MaximumLikelyValue - La proposition de valeur maximale de l'agent de menace suite à l'exécution de l'acte

- valeur - La proposition de valeur minimale de l'agent de menace suite à l'exécution de l'acte

- valeur - La proposition de valeur perçue par l'agent de menace suite à l'exécution de l'acte

- Risque de détection/capture - Très élevé (VH), Élevé (H), Modéré (M), Faible (L), Très faible (VL)

|

|

|

|

La force d'un contrôle par rapport à une mesure de base de la force.

Valeur Étiquetés

- ConfidenceLevel - Couramment exprimé en pourcentage

- LevelOfEffort - Très élevé (VH), élevé (H), modéré (M), faible (L), très faible (VL)

- Valeur probable maximale

- Valeur probable minimale

- Valeur la plus probable

- Évaluation - Très élevée (VH), Élevée (H), Modérée (M), Faible (L), Très faible (VL)

|

|

|

|

Définit l'environnement ou la situation qui comporte un risque.

|

|

|

|

Définit une estimation de la fréquence et de l'ampleur probables des pertes futures

Valeur Étiquetés

- Évaluation - Très élevée (VH), Élevée (H), Modérée (M), Faible (L), Très faible (VL)

|

|

|

|

La décision d'atténuer le risque.

|

|

|

|

Définit le préjudice causé à un actif par un risque.

Pour le stockage et le flux de données électroniques, considérez également les éléments de cybersécurité dans la modélisation des menaces .

Valeur Étiquetés

- ThreatScenario – malveillant, erreur, échec, naturel

- Type de menace – externe, interne

|

Modélisation menaces et cybersécurité

|

|

|

La source qui pourrait infliger des dommages à un actif.

Valeur Étiquetés

- Méthode d'accès

- VisibilitéSouhaitée

- Motif

- Objectif

- Tolérance au risque personnelle

- Ressources

- Évaluation des compétences

- Parrainage

- Type de menace – externe, interne

|

|

|

|

Le niveau de force probable qu'un agent menaçant est capable d'appliquer contre un actif.

Valeur Étiquetés

- ConfidenceLevel - Couramment exprimé en pourcentage

- MaximumLikelyValue - Le niveau maximum de compétences qu'un attaquant pourrait avoir

- MinimumLikelyValue - Le niveau minimum de compétences qu'un attaquant pourrait avoir

- MostLikelyValue - Le niveau de compétence de l'attaquant le plus probable

- Évaluation - Très élevée (VH), Élevée (H), Modérée (M), Faible (L), Très faible (VL)

|

|

|

|

Personnes associées aux conditions entourant l'actif à risque.

Valeur Étiquetés

- Type de menace – externe, interne

|

|

|

|

La fréquence probable, dans un laps de temps donné, à laquelle un agent menaçant agira contre un actif.

Valeur Étiquetés

- Évaluation - Très élevée (VH), Élevée (H), Modérée (M), Faible (L), Très faible (VL)

|

|

|

|

Action associée à la gestion d'un sinistre.

Considérez également l'atténuation des menaces grâce à la facilité de modélisation des facilité pour la Modélisation .

Valeur Étiquetés

- Pourcentage de réponse

- Type de réponse :

- Confinement - La capacité d'une organisation à limiter l'ampleur et la profondeur d'un événement

- Remédiation - La capacité d'une organisation à supprimer l'agent menaçant

- Récupération - La capacité de ramener les choses à la normale

|

Modélisation menaces et cybersécurité

|

|

|

La probabilité qu'un événement de menace devienne un événement de perte.

Valeur Étiquetés

- Évaluation - Très élevée (VH), Élevée (H), Modérée (M), Faible (L), Très faible (VL)

|

|