| Pré. | Proc. |

Modélisation menaces et cybersécurité

Tout projet, développement ou système peut rencontrer de nombreux types de risques physiques, biologiques ou électroniques, qui peuvent être identifiés et examinés dans un modèle. Vous pouvez effectuer une telle modélisation à l'aide de la fonctionnalité Taxonomie des risques. Cependant, à mesure que les entreprises et les processus du monde entier deviennent de plus en plus informatisés et distribués, la cible la plus à risque est le stockage et le flux de données électroniques, les plus grandes menaces sont les dommages délibérés ou l'infiltration des données, et l'activité croissante d'identification et d'atténuation ces menaces est la cybersécurité.

Enterprise Architect prend en supporte l'évaluation de la cybersécurité au sein de votre organisation en fournissant la facilité de facilité des menaces, basée sur la méthodologie Modélisation (discutée plus loin dans ce sujet).

La modélisation des menaces recouvre la modélisation des processus dans des domaines tels que les activités UML , le Processus BPMN, le Processus modélisation et les diagrammes de flux de données. Vous utilisez les fonctionnalités de modélisation des menaces pour englober des zones du modèle de processus et évaluer les menaces susceptibles d'exploiter les faiblesses du processus. Le modèle de menace décrit les processus, les magasins de données, les entités externes et leurs flux de données de connexion dans l'entreprise ou un autre système, afin d' illustrer visuellement les vulnérabilités potentielles du système. modélisation des menaces vise à identifier les menaces susceptibles de nuire aux actifs électroniques et à garantir que des contrôles adéquats pour atténuer ces menaces sont couverts par les exigences de sécurité. Essentiellement, modélisation menaces est une forme d'analyse des lacunes visant à identifier les exigences de sécurité manquantes. L'exercice de modélisation des menaces identifie les points d'entrée et de sortie du système en cours de développement qu'un attaquant peut exploiter. Il fournit à l'équipe de développement une perspective du système du point de vue d'un attaquant ou d'un utilisateur hostile. Il fournit également à l'équipe les informations nécessaires pour concevoir et tester les décisions de compromis globales du projet, en fournissant un aperçu des domaines qui nécessitent une enquête plus approfondie du point de vue de la sécurité.

Modélisation menaces :

- Apporte une base solide pour la construction de solutions sécurisées et sûres en matière de confidentialité, d'intégrité et de disponibilité

- Identifie de manière proactive les menaces de sécurité potentielles et les traite avant la production

- Identifie les vulnérabilités dans une solution existante

Accéder aux Facilités de Modélisation Facilités

Motif |

Méthode |

|---|---|

|

Modèle Motif |

Sélectionnez le nœud racine parent, Vue ou Paquetage dans la fenêtre Navigateur et :

Cliquez sur le bouton Créer Modèle (s) pour charger le motif dans le Paquetage sélectionné. |

|

Diagramme Gabarit |

Sélectionnez le parent Vue , Paquetage ou élément dans la fenêtre Navigateur et soit :

|

|

Diagramme Motifs |

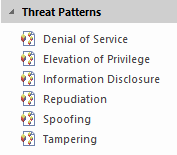

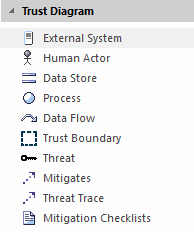

Lorsque vous ouvrez un diagramme de confiance, la page 'Trust Diagramme Modélisation ' s'ouvre dans la boîte à outils Diagramme . Ceci est accompagné d'une page « Threat Motifs », qui contient des icônes pour générer un élément de menace et un élément de liste de contrôle d'atténuation pour chacun des types de menaces STRIDE (voir la section Taxonomie des menaces de sécurité basée sur la méthodologie STRIDE , ci-après). Cliquez sur l'icône du motif requis et faites-la glisser sur votre diagramme pour générer les éléments. |

Taxonomie des menaces de sécurité basée sur la méthodologie STRIDE

Menace |

La description |

|---|---|

|

Usurpation |

Propriété : Authentification Les menaces d'usurpation d'identité impliquent qu'un adversaire crée et exploite la confusion sur qui parle à qui. Les menaces d'usurpation d'identité s'appliquent à l'entité trompée, et non à l'entité usurpée. Ainsi, les éléments externes sont soumis à une menace d'usurpation d'identité lorsqu'ils ne savent pas à quoi ou à qui ils parlent. |

|

Falsification |

Propriété : Intégrité Les menaces de falsification impliquent qu'un adversaire modifie les données, généralement lorsqu'elles circulent sur un réseau, résident en mémoire ou sont stockées sur disque ou dans des bases de données. |

|

Répudiation |

Propriété : Non-répudiation Les menaces de répudiation impliquent un adversaire qui nie que quelque chose s'est passé . |

|

Divulgation d'information |

Propriété : Confidentialité Exposer des informations à une personne non autorisée à les voir . |

|

Déni de service |

Propriété : Disponibilité Refuser ou dégrader le service aux utilisateurs . |

|

Élévation de privilège |

Propriété : Autorisation Gagner des capacités sans autorisation appropriée . |

Page Boîte à outils Diagramme confiance

Vous épinglez généralement la page Trust Diagramme de la Toolbox avec les pages Toolbox du langage de modélisation de processus que vous utilisez - UML , BPMN ou Archimate.

Note que pour créer librement les relations dans cette page Boîte à outils, vous devrez peut-être décocher la case "Syntaxe stricte du connecteur" sur la page "Liens" de la boîte de dialogue "Préférences".

Icône |

Représente |

|---|---|

|

Système externe |

Interacteur externe. |

|

Acteur humain |

Un utilisateur. |

|

Magasin de données |

Un magasin de données générique . |

|

Traiter |

Un processus générique . |

|

Flux de données |

Un flux de données directionnel ou unidirectionnel entre des éléments . |

|

Confiance Bordure |

Une frontière pour les limites de confiance par rapport à une ou plusieurs menaces. Vous utilisez une bordure pour délimiter une partie du système ou du processus qui est soit à risque d'attaque, soit à l'abri d'une attaque. L' object crucial est la relation qui traverse les frontières des deux limites de confiance. Par exemple, l'élément A peut avoir une faiblesse inhérente et est donc enfermé dans une Bordure de confiance . L'élément B est sécurisé et enfermé dans une bordure de fiducie Bordure . Cependant, les données circulent entre A et B, traversant les frontières de confiance et exposant ainsi B à une menace de A. |

|

Menace |

Un type de menace spécifique. |

|

Atténue |

Une relation qui affecte une contre-mesure, réalisée par une liste de contrôle d'atténuation, à un élément de menace. |

|

Trace de menace |

Une relation qui définit une trace entre un élément Menace et les éléments menacés d'un diagramme de confiance. |

|

Liste de contrôle d'atténuation |

Un élément de liste de contrôle représentant les atténuations prédéfinies d'une menace. |

dans le coin supérieur droit de l'écran Enterprise Architect .

dans le coin supérieur droit de l'écran Enterprise Architect .