| Pré. | Proc. |

Procédure pas à pas : OpenID avec Azure

Cette procédure pas à pas vous aide à configurer Enterprise Architect pour log aux modèles avec Single-Sign-On (SSO) à l’aide d’utilisateurs Azure via OpenID.

La procédure pas à pas détaille la configuration minimale requise pour obtenir un exemple fonctionnel. De nombreuses options supplémentaires sont disponibles dans Azure et peuvent être personnalisées pour répondre aux besoins de votre organisation.

Ce guide nécessite Enterprise Architect version 16 ou ultérieure pour fonctionner avec les revendications dans le jeton ID et pour permettre la création automatique de nouveaux utilisateurs en fonction de leur appartenance à un groupe.

Ajouter une inscription d'application pour Enterprise Architect

- Connectez-vous au portail Azure : https://portal.azure.com/.

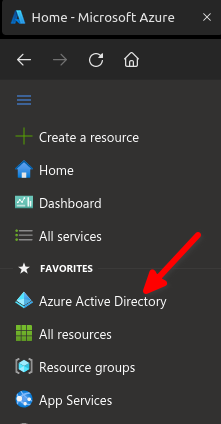

- Cliquez sur le menu déroulant du menu latéral et cliquez sur « Azure Actif Directory ».

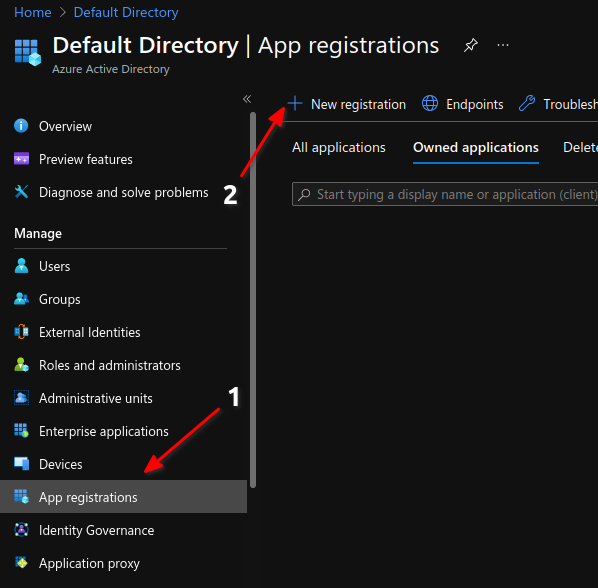

- Cliquez sur « Inscriptions d'applications » et sur le bouton Nouvelle inscription.

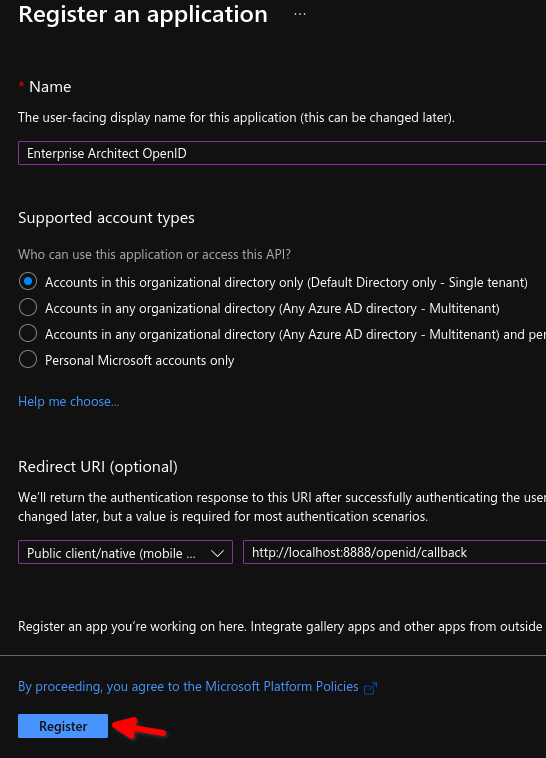

- Remplissez le formulaire.

- Donnez un nom à l'application : celui-ci sera visible pour les utilisateurs finaux lorsqu'ils consentiront à l'application (le cas échéant, l'application peut recevoir un consentement global de la part d'un administrateur).

- Sélectionnez le bouton radio « Locataire unique » (sauf si vous comprenez l’utilisation de « Multilocataire »).

- URI de redirection :

- Sélectionnez l'option « Client public/natif (mobile et ordinateur de bureau) » dans l'option déroulante

- Type « http://localhost:8888/openid/callback »

- Cliquez sur le bouton S'inscrire.

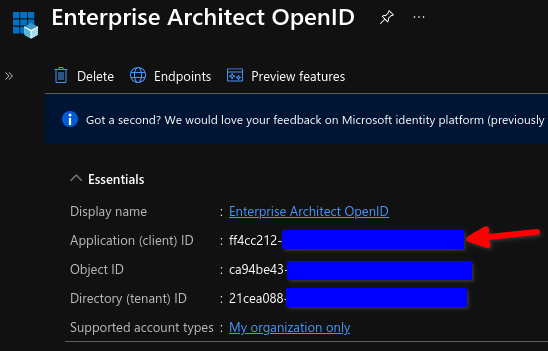

Détails de l'application : URL, ID client

Une fois l'enregistrement de la nouvelle application créé, vous devriez voir les détails de l'application. Copiez l' ID d'application (client). Celui-ci sera collé dans Enterprise Architect (étape 6 de cette procédure).

- Ouvrez Enterprise Architect et ouvrez le modèle ; il est supposé que le modèle a déjà été configuré pour utiliser la sécurité du modèle.

- Connectez-vous avec un compte disposant des autorisations nécessaires pour modifier les utilisateurs et les groupes (par exemple, « admin »).

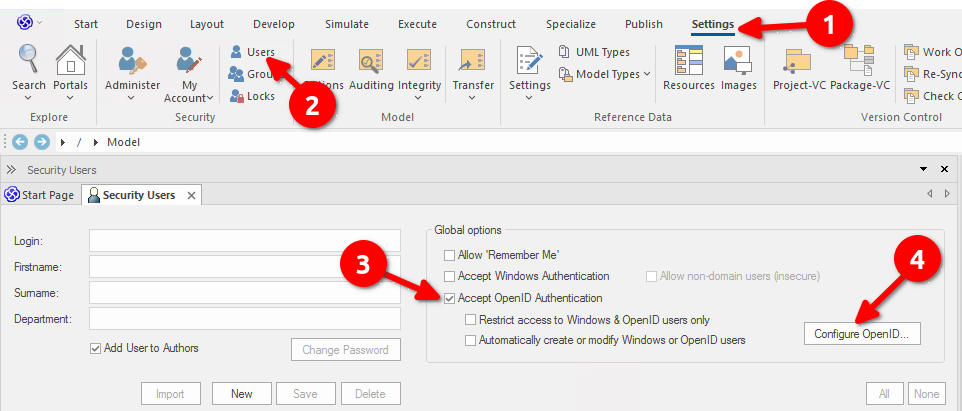

- Cliquez sur l'option du ruban « Paramètres > Sécurité > Utilisateurs ».

- Dans le panneau « Options globales », cochez la case « Accepter l’authentification OpenID ».

- Cliquez sur le bouton Configurer OpenID.

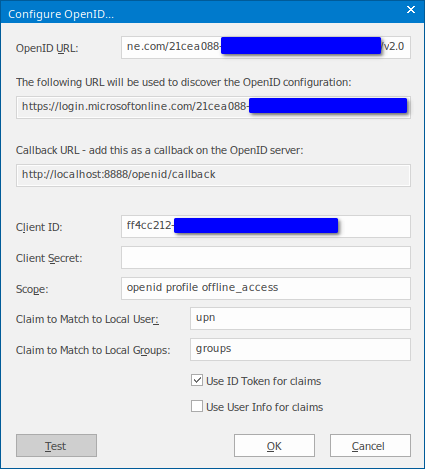

- Collez l'« ID d'application (client) » copié dans le champ « ID client » champ.

- Ajouter « profil » à la « portée » champ permettant de transmettre le nom complet de l'utilisateur.

- Ajoutez « offline_access » à la « Portée » champ permettant aux utilisateurs d'actualiser automatiquement leurs jetons d'authentification à l'aide de « jetons d'actualisation ».

- Pour cette procédure pas à pas, nous allons effectuer une correspondance avec « upn » ; saisissez « upn » dans le champ « Réclamer une correspondance avec l'utilisateur local ».

- (Facultatif) Ajoutez « groupes » au champ « Demander une correspondance avec les groupes locaux ». Consultez la section « Créer ou modifier automatiquement des utilisateurs Windows ou OpenID » plus loin dans cette rubrique pour savoir comment utiliser les groupes pour créer ou modifier automatiquement des utilisateurs en fonction de leur appartenance à un groupe OpenID.

- Cochez la case « Utiliser le jeton ID pour les réclamations ». Décochez la case « Utiliser les informations utilisateur pour les réclamations ».

( Note : dans la version 16 ou ultérieure, il est maintenant possible d'obtenir des revendications directement à partir du jeton ID plutôt que via le point de terminaison User Info. Cela présente de nombreux avantages, notamment une meilleure conformité avec la norme (les revendications dans le point de terminaison User Info sont facultatives et ne sont pas personnalisables dans Azure ) ainsi qu'une réduction du nombre d'appels Internet vers le fournisseur OpenID.)

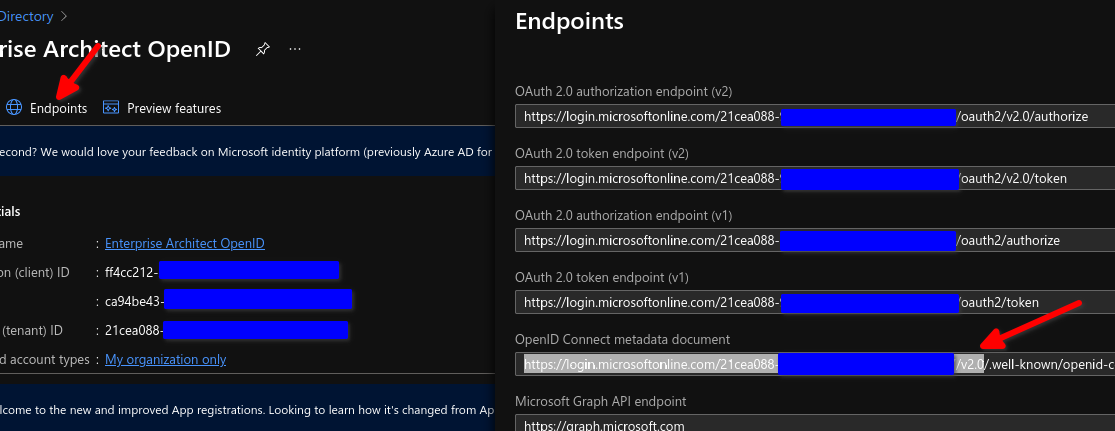

- Dans Azure , cliquez sur « Points de terminaison » . Cette option répertorie les « points de terminaison » d'URL avec lesquels les applications peuvent se connecter à Azure .

- Copiez l'URL du « document de métadonnées OpenID Connect », mais excluez la partie « .well-known/openid-configuration ».

- Dans Enterprise Architect , collez l'URL dans le champ « URL OpenID ».

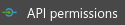

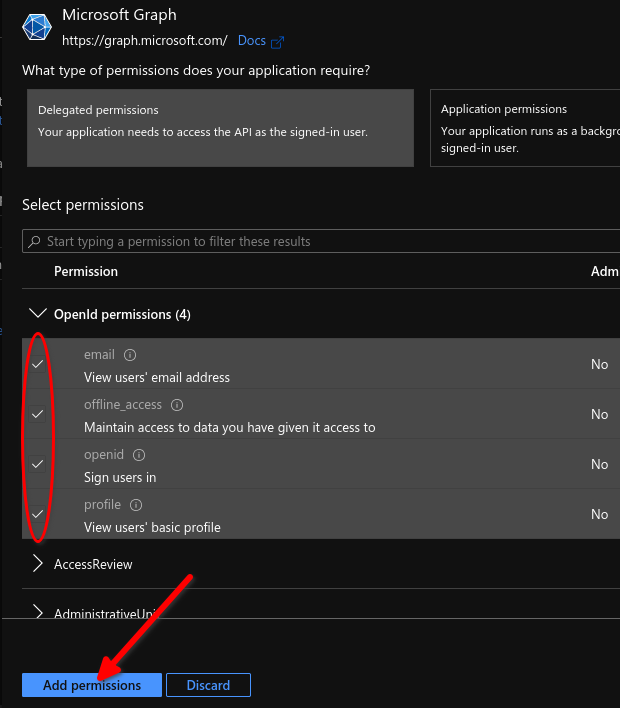

Ajouter des autorisations API

- Cliquez sur « Autorisations API ».

- Cliquez sur « Ajouter une autorisation ».

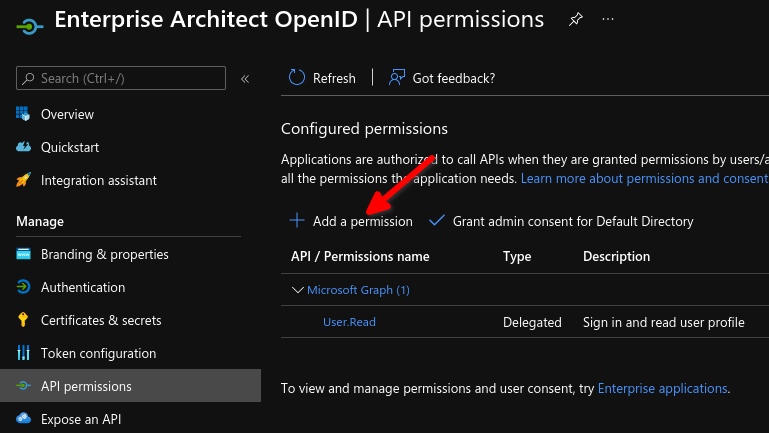

- Cliquez sur « Microsoft Graph ».

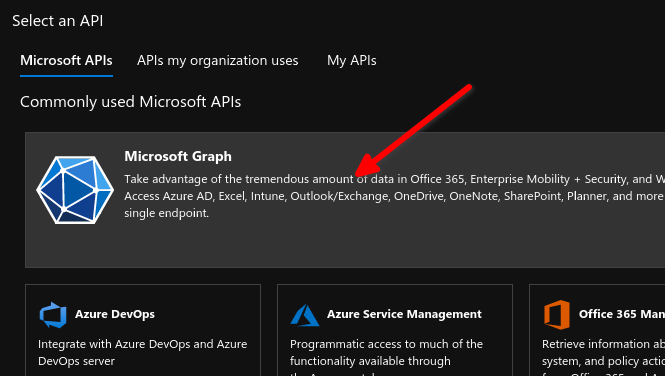

- Cliquez sur « Autorisations déléguées ».

- Sélectionnez toutes les autorisations sous « Autorisations OpenId » : « e-mail », « accès_hors_ligne », « openid » et « profil ».

Prétention à correspondre à un utilisateur local

Enterprise Architect log un utilisateur si la revendication renvoyée par le fournisseur OpenID correspond à la connexion de l'utilisateur dans le modèle Enterprise Architect . Il convient de veiller à utiliser une revendication sécurisée, c'est-à-dire une revendication qui ne peut pas être modifiée par un utilisateur final, mais uniquement par un administrateur du système Azure . Par défaut, les UPN ne peuvent pas être modifiés par un utilisateur normal.

Il convient de déterminer quelle revendication sera utilisée pour correspondre à la connexion de l'utilisateur local dans Enterprise Architect . Microsoft recommande d'utiliser un GUID stable (tel que « sub » ou « oid ») pour éviter tout problème lié aux changements de nom qui pourraient affecter une adresse e-mail, un nom d'utilisateur ou un UPN. Cependant, un UPN permet une connexion utilisateur lisible par l'homme, ce qui peut être préférable.

Sans configuration supplémentaire, vous pouvez établir une correspondance avec les revendications « oid » ou « sub » (comme recommandé par Microsoft), car elles sont toujours renvoyées dans le jeton ID . Pour activer la correspondance avec l'UPN ou l'adresse e-mail de l'utilisateur, une configuration supplémentaire est requise.

Si l'option permettant la création automatique d'utilisateurs dans Enterprise Architect doit être utilisée, il est également nécessaire qu'un utilisateur ait un prénom et un nom, et que ceux-ci soient transmis à Enterprise Architect dans le jeton. Il s'agit de revendications facultatives qui doivent également être sélectionnées manuellement.

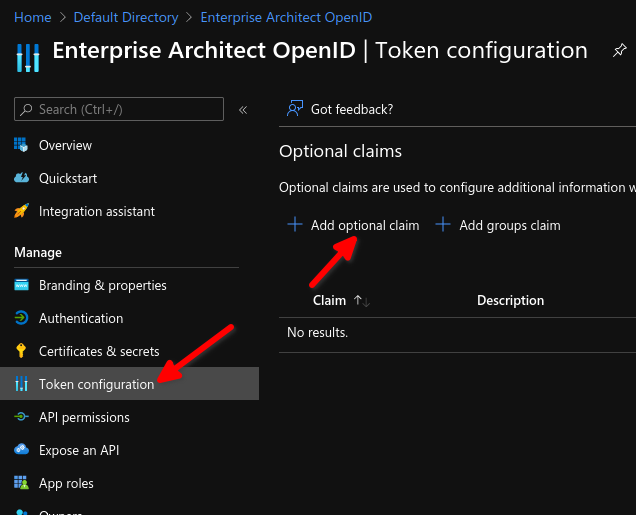

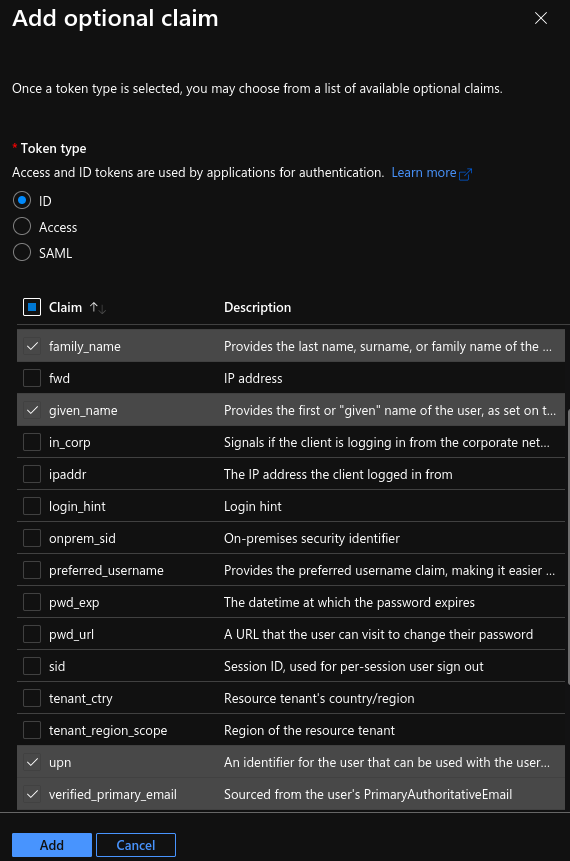

- Cliquez sur « Configuration du jeton ».

- Cliquez sur « Ajouter une réclamation facultative ».

- Sélectionnez « ID ».

- Sélectionnez « nom_de_famille, prénom ».

- Vous pouvez également sélectionner une autre revendication qui sera utilisée pour correspondre à la connexion de l'utilisateur dans Enterprise Architect . Les choix courants sont « upn », « email », « verified_primary_email ».

Pour cette procédure pas à pas, sélectionnez « upn ». - Cliquez sur « Ajouter ».

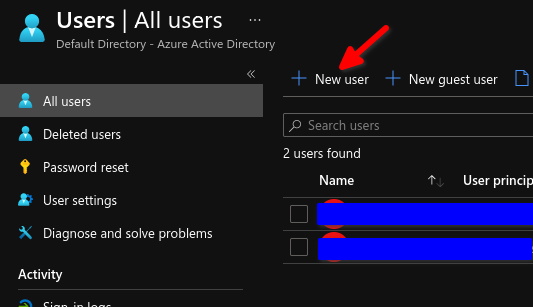

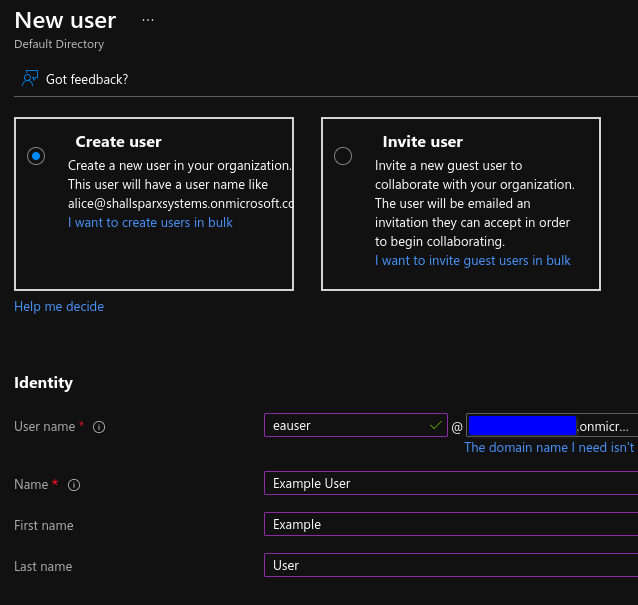

Ajouter un utilisateur à Azure

Cette procédure pas à pas permet d'ajouter un utilisateur unique pour démontrer l'authentification OpenID. La configuration complète de l'utilisateur n'entre pas dans le cadre de ce guide.

- De retour dans la section principale « Actif Directory », cliquez sur « Utilisateurs ».

- Cliquez sur « Nouvel utilisateur ».

- Renseignez les informations du nouvel utilisateur. Nous créons ici un utilisateur de test simple :

- note le mot de passe

- Cliquez sur « Créer »

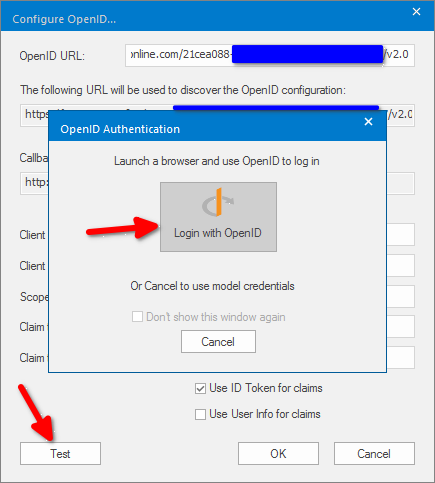

Test la configuration dans Enterprise Architect

Cela suffit pour obtenir un exemple simple fonctionnant dans Enterprise Architect .

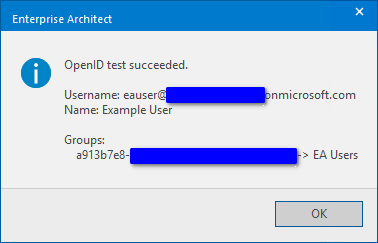

- De retour dans Enterprise Architect , cliquez sur le bouton Test dans la fenêtre Configurer OpenID....

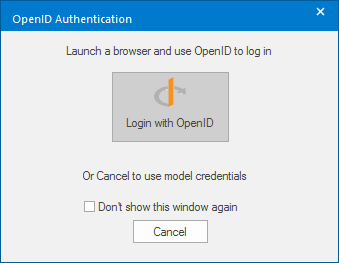

- Cliquez sur « Connexion avec OpenID ».

Cela fera apparaître votre navigateur Internet et vous demandera de vous log à votre compte Microsoft (pour Azure ). - Connectez-vous en tant qu'utilisateur nouvellement créé. ( Note que vos informations d'identification ont peut-être été mises en cache par le navigateur ; log -vous de tous les services Microsoft et fermez votre navigateur avant d'effectuer ce test.)

- Vous serez peut-être invité à créer un nouveau mot de passe. Encore une fois, note -le pour les connexions ultérieures.

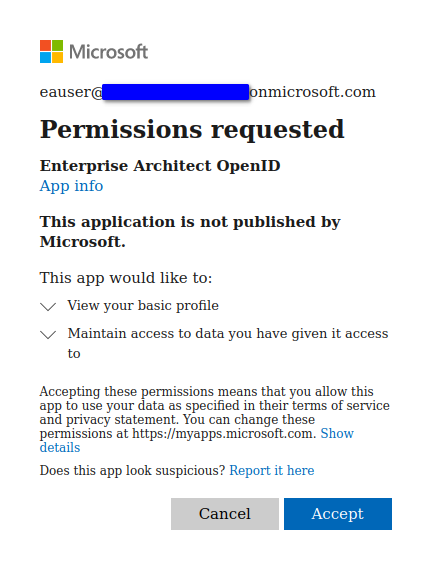

- Vous serez invité à consentir à ce que la nouvelle application Azure accède à votre profil.

( Note qu'il est possible pour un administrateur dans Azure de consentir à l'application au nom de tous les utilisateurs.)

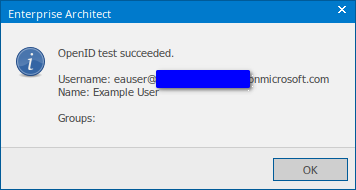

- Le navigateur affiche maintenant un message de réussite. Vous pouvez fermer le navigateur et revenir à Enterprise Architect .

- Enterprise Architect affichera un message de réussite avec les détails correspondants dans les revendications.

- Cliquez sur le bouton OK dans le message de réussite.

- Cliquez sur le bouton OK dans la fenêtre Configurer OpenID... pour enregistrer les paramètres.

Ajouter l'utilisateur correspondant à Enterprise Architect

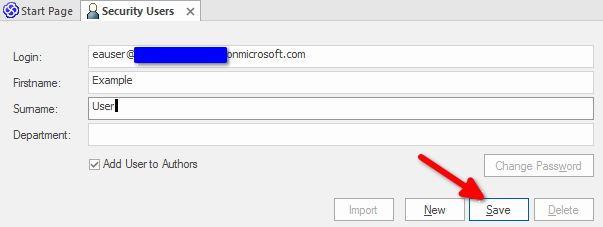

Ajoutez un nouvel utilisateur à Enterprise Architect avec un champ « Connexion » correspondant.

- Sélectionnez l'option de ruban « Paramètres > Sécurité > Utilisateurs ».

- Copiez le nom d’utilisateur principal (UPN) de l’utilisateur Azure et collez-le dans le champ « Connexion ».

- Type un nom (il ne doit pas nécessairement correspondre au nom de l’utilisateur Azure ).

- Cliquez sur le bouton Enregistrer.

Test de connexion à Modèle

- Fermez et rouvrez Enterprise Architect .

- Ouvrir le modèle.

- Le même écran d'authentification OpenID s'affiche ; cliquez sur « Se connecter avec OpenID ».

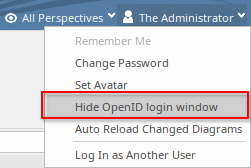

Nb : Si la boîte dialogue standard Connexion à EA Référentiel apparaît plutôt que la dialogue Authentification OpenID , décochez l'option Masquer la fenêtre de connexion OpenID dans :

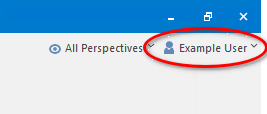

- Si nécessaire, log -vous à Azure dans le navigateur Internet, puis fermez le navigateur et revenez à Enterprise Architect où vous êtes maintenant connecté en tant que nouvel utilisateur.

- Vous pouvez également confirmer l'utilisateur connecté en haut à droite d' Enterprise Architect . Le nom de l'utilisateur connecté apparaît avec un menu déroulant d'options de sécurité utilisateur.

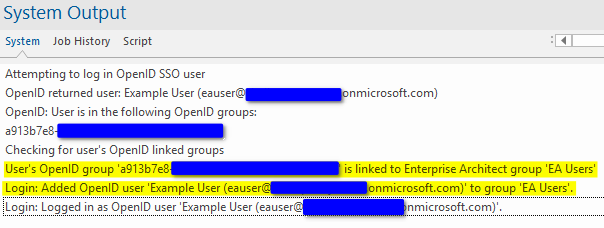

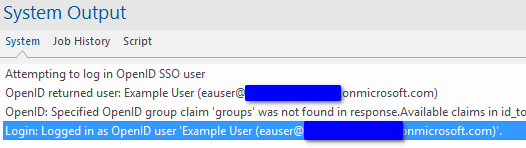

- La fenêtre de sortie système détaille vos tentatives de connexion. Note que les « groupes » ne correspondent pas, car cela n'a pas été configuré à ce stade de la procédure pas à pas.

Si vous souhaitez activer l'option « Créer ou modifier automatiquement les utilisateurs Windows ou OpenID », passez à l'étape suivante. section.

Option « Créer ou modifier automatiquement les utilisateurs Windows ou OpenID »

Cette option vous permet de configurer des groupes dans Azure et de lier les groupes à des groupes locaux dans Enterprise Architect . Les utilisateurs peuvent ensuite être créés automatiquement lors de leur première tentative de log . L'appartenance des utilisateurs nouveaux et existants aux groupes est mise à jour à chaque log , pour correspondre aux groupes liés dans Azure .

Ajouter une revendication de groupe au jeton ID

De la même manière que les revendications UPN et les noms ont été ajoutées, ajoutez une revendication de groupe au jeton ID .

- Cliquez sur l'option « Azure > Azure Actif Directory > Enregistrements d'applications ».

- Cliquez sur votre nouvelle application.

- Sélectionnez « Configuration du jeton » dans la barre latérale.

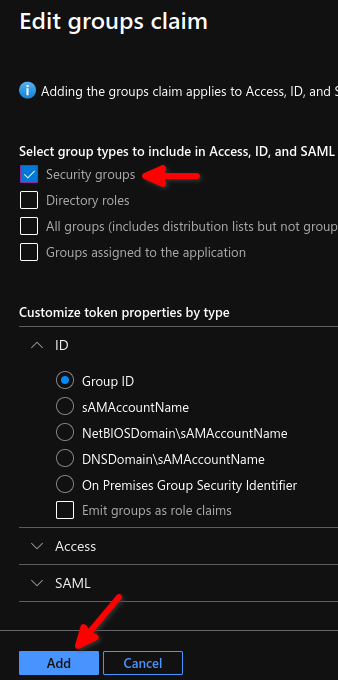

- Cliquez sur « Ajouter une revendication de groupe ».

- Sélectionnez « Groupes de sécurité ».

- Développez la section ID .

- [Facultatif] Comme pour le choix d'une revendication à associer au nom de connexion Enterprise Architect , il convient de prendre en compte la revendication utilisée pour associer les groupes aux groupes locaux dans Enterprise Architect . La sélection par défaut ici est « ID de groupe ». Il s'agit d'une string GUID qui peut être facilement copiée et qui restera la même même si le nom du groupe change. Cependant, il est moins évident de savoir quel groupe correspond lors de l'affichage du lien dans Enterprise Architect . L'un des paramètres sAMAccountName peut donc être plus approprié. Dans ce guide, nous utiliserons la sélection par défaut de « ID de groupe » .

- Cliquez sur le bouton Ajouter.

Ajouter un nouveau groupe Azure

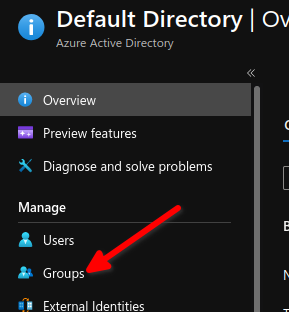

Dans le « Répertoire Azure Actif » :

- Sélectionnez « Groupes » dans le menu latéral.

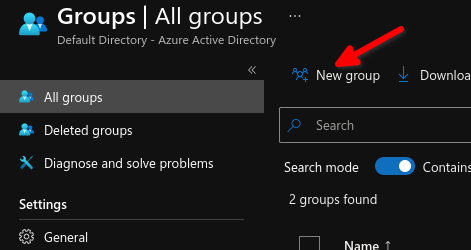

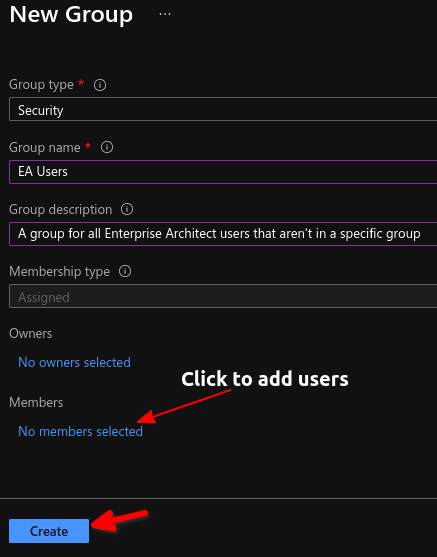

- Cliquez sur « Nouveau groupe ».

- Laissez le « Type de groupe » défini sur « Sécurité ».

- Type un nom pour le groupe, tel que « Utilisateurs EA », « Administrateurs EA » ou « EA en lecture seule ».

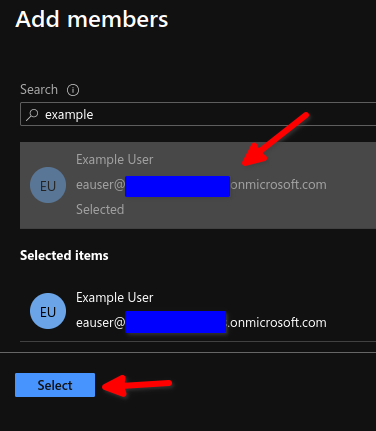

- Cliquez sur « Aucun membre sélectionné » pour ajouter l'utilisateur test au groupe.

- Sélectionnez l'utilisateur test et cliquez sur « Sélectionner ».

- Cliquez sur « Créer » pour terminer la création du nouveau groupe.

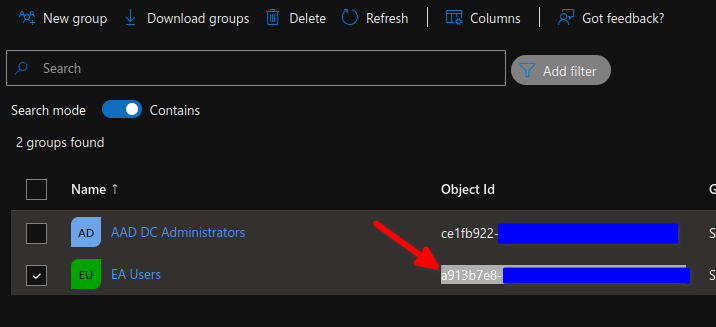

- Rafraîchir la liste des groupes (cela peut prendre jusqu'à 30 secondes).

- Copiez l'« ID Object » du groupe pour l'utiliser à l'étape suivante.

- Voir la section Détails de l'application précédente : URL, ID client .

Groupe de liens dans Enterprise Architect

- Enterprise Architect ouvert.

- Ouvrez le modèle ; annulez la connexion OpenID et connectez-vous en tant qu'administrateur.

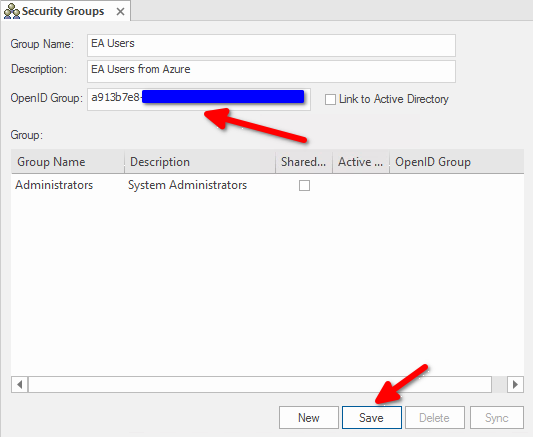

- Sélectionnez l’option de ruban « Paramètres > Sécurité > Groupes ».

- Créez un nouveau groupe. Le nom et la description ne doivent pas nécessairement correspondre au nom dans Azure .

- Collez l’« ID Object » du groupe Azure dans le champ « Groupe OpenID ».

- Cliquez sur le bouton Enregistrer pour créer le nouveau groupe.

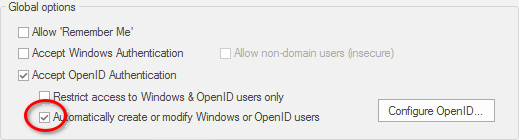

Activez l'option « Créer ou modifier automatiquement les utilisateurs Windows ou OpenID » :

- Fermez l'onglet « Groupes ».

- Sélectionnez l'option de ruban « Paramètres > Sécurité > Utilisateurs ».

- Sélectionnez l'option « Créer ou modifier automatiquement les utilisateurs Windows ou OpenID ».

C'est maintenant le bon moment pour retester la configuration OpenID pour vérifier que les revendications des groupes sont présentes dans le jeton ID et que le lien du groupe est correct.

- Cliquez sur l'option « Configurer OpenID... ».

- Si « groupes » n'est pas déjà affiché dans le champ « Revendiquer une correspondance avec les groupes locaux », saisissez-le.

- Cliquez sur le bouton Test .

- Cliquez sur « Connexion avec OpenID ».

- Connectez-vous à Azure , si requis par le navigateur.

Test final

Pour tester « Créer ou modifier automatiquement des utilisateurs Windows ou OpenID » option:

- Fermez et rouvrez Enterprise Architect .

- Connectez-vous au modèle à l'aide d'OpenID. La fenêtre de sortie du système indiquera toute création automatique d'utilisateurs et toute affectation de groupe basée sur des groupes OpenID liés.